Definisi

Pengujian adalah proses menjalankan program dengan maksud menemukan kesalahan.

Definisi tersebut menyangkut kegiatan mulai dari cek kode yang dilakukan oleh seorang pemimpin tim untuk menjalankan percobaan dari perangkat lunak yang dilakukan oleh seorang rekan, serta tes yang dilakukan oleh suatu unit pengujian, semua bisa dianggap kegiatan pengujian.

Definisi lain menurut IEEE

Proses mengoperasikan sistem atau komponen dalam kondisi tertentu, mengamati atau merekam hasil, dan membuat evaluasi terhadap beberapa aspek dari sistem atau komponen.

Proses analisis item perangkat lunak untuk mendeteksi perbedaan antara yang ada dan kondisi yang diperlukan (yaitu bug) dan mengevaluasi fitur-fitur dari item perangkat lunak

Proses analisis item perangkat lunak untuk mendeteksi perbedaan antara yang ada dan kondisi yang diperlukan (yaitu bug) dan mengevaluasi fitur-fitur dari item perangkat lunak

Definisi menurut Galin :

Pengujian perangkat lunak adalah proses formal yang dilakukan oleh tim khusus pengujian di mana suatu unit perangkat lunak, beberapa unit perangkat lunak yang terintegrasi atau paket perangkat lunak yang diperiksa secara keseluruhan dengan menjalankan program pada komputer.

Klik untuk download sandboxie 3.70

Software untuk Pengujian Progam

Sandboxie adalah salah satu software yang digunakan untuk pengujian aplikasi. Aplikasi ini berfungsi untuk melindungi anda sebelum anda menginstal aplikasi pada sistem anda. Sehingga anda dapat menjaga keamanan data-data yang terdapat pada komputer.

Sandboxie melindungi anda dari perangkat lunak yang dapat mengganggu sistem anda baik itu spyware ataupun malware. Software ini mampu menjalankan program anda di ruang terisolasi sehingga apabila aplikasi anda mengandung hal-hal yang berbahaya seperti virus, malware, atau spyware maka gangguan-gangguan tersebut tidak akan ikut masuk ke dalam sistem komputer anda. Kurang lebih aplikasi ini berfungsi untuk secure web browsing.

Untuk cara kerja aplikasi ini seperti yang saya sebutkan diatas aplikasi ini akan meletakan software atau aplikasi yang ingin anda install pada ruang terisolasi terlebih dahulu, lalu mendeteksi apakah terdapat hal-hal yang berbahaya untuk sistem anda atau tidak. Selanjutnya anda dapat menghapusnya saat itu juga.

Untuk versi saat ini tersedia hingga versi 3.70. Apabila anda tertarik ingin mencoba aplikasi ini silahkan download di link dibawah ini

Klik untuk download sandboxie 3.70

Berikut penjelasan dari saya. Maaf bila terdapat kesalahan karena saya juga masih belajar. Selamat mencoba dan semoga bermanfaat

Peraturan dan Regulasi Bagian 2 (UU No.19 Tentang Hak Cipta)

0 komentar Diposting oleh Ferry Wisnuargo di 11.50Pasal No. 19 (Hak Cipta)

1. Ketentuan Umum

Hak cipta adalah hak eksklusif Pencipta atau Pemegang Hak Cipta untuk mengatur penggunaan hasil penuangan gagasan atau informasi tertentu dengan tidak mengurangi pembatasan-pembatasan menurut peraturan perundang-undangan yang berlaku. Hak cipta berlaku pada berbagai jenis karya seni atau karya cipta atau “ciptaan”. Ciptaan tersebut dapat mencakup puisi, drama, serta karya tulis lainnya, film, karya-karya koreografis (tari, balet, dan sebagainya), komposisi musik, rekaman suara, lukisan, gambar, patung, foto, perangkat lunak komputer, siaran radio dan televisi, dan (dalam yurisdiksi tertentu) desain industri.

Hak cipta merupakan salah satu jenis hak kekayaan intelektual, namun hak cipta berbeda secara mencolok dari

hak kekayaan intelektual lainnya (seperti paten, yang memberikan hak monopoli atas penggunaan invensi), karena hak cipta bukan merupakan hak monopoli untuk melakukan sesuatu, melainkan hak untuk mencegah orang lain yang melakukannya.

a. Ciptaan yang dilindungi

Pasal 12 ayat (1) Undang-Undang Nomor 19 Tahun 2002 tentang Hak Cipta menetapkan secara rinci ciptaan yang dapat dilindungi, yaitu:

- buku, program komputer, pamflet, perwajahan (lay out) karya tulis yang diterbitkan, dan semua hasil karya tulis lain;

- ceramah, kuliah, pidato, dan Ciptaan lain yang sejenis dengan itu;

- alat peraga yang dibuat untuk kepentingan pendidikan dan ilmu pengetahuan;

- lagu atau musik dengan atau tanpa teks;

- drama atau drama musikal, tari, koreografi, pewayangan, dan pantomim;

- seni rupa dalam segala bentuk seperti seni lukis, gambar, seni ukir, seni kaligrafi, seni pahat, seni patung, kolase, dan seni terapan;

- arsitektur;

- peta;

- seni batik;

- fotografi;

- sinematografi;

- terjemahan, tafsir, saduran, bunga rampai, database, dan karya lain dari hasil pengalihwujudan.

Sebagai pengecualian terhadap ketentuan di atas, tidak diberikan Hak Cipta untuk hal-hal berikut:

- hasil rapat terbuka lembaga-lembaga Negara;

- peraturan perundang-undangan;

- pidato kenegaraan atau pidato pejabat Pemerintah;

- putusan pengadilan atau penetapan hakim;

- keputusan badan arbitrase atau keputusan badan-badan sejenis lainnya.

Perlindungan hak cipta pada umumnya berarti bahwa penggunaan atau pemakaian dari hasil karya tertentu hanya dapat dilakukan dengan ijin dari pemilik hak tersebut. Yang dimaksud menggunakan atau memakai di sini adalah mengumumkan, memperbanyak ciptaan atau memberikan ijin untuk itu.

(1)Dalam Undang-undang ini ciptaan yang dilindungi adalah ciptaan dalam bidang ilmu pengetahuan, seni dan sastra, yang mencakup :

- buku, program komputer, pamflet, perwajahan (lay out) karya tulis yang diterbitkan, dan semua hasil karya tulis lain;

- ceramah, kuliah, pidato, dan ciptaan lain yang sejenis dengan itu ;

- alat peraga yang dibuat untuk kepentingan pendidikan dan ilmu pengetahuan;

- lagu atau musik dengan atau tanpa teks;

- drama atau drama musikal, tari, koreografi, pewayangan dan pantomim;

- seni rupa dalam segala bentuk seperti seni lukis, gambar, seni ukir, seni kaligrafi, seni pahat, seni patung, kolase, dan seni terapan;

- arsitektur;peta;seni batik;fotografi;

- sinematografi;terjemahn, tafsir, saduran, bunga rampai, data base, dan karya lain dari hasil pengalihwujudan.

(2) Ciptaan sebagaimana dimaksud dalam huruf l dilindungi sebagai Ciptaan tersendiri dengan tidak mengurangi Hak Cipta atas Ciptaan asli.

(3) Perlindungan sebagaimana dimaksud pada ayat (1) dan ayat (2), termasuk juga semua Ciptaan yang tidak atau belum diumumkan, tetapi sudah merupakan suatu bentuk kesatuan yang nyata, yang memungkinkan Perbanyakan hasil karya itu.”

Dan Pasal 2 ayat 2:Pencipta dan /atau Pemegang Hak Cipta atas karya sinematografi dan program computer (software) memberikan izin atau melarng orang lain yang tanpa persetujuannya menyewakan ciptaan tersebut untuk kepentingan yang bersifat komersial.

4. Pembatasan Hak Cipta

5. Prosedure Pendaftaran HAKI

----------------------------------------------------------------------------------------------------------------------------------

Pasal No. 36 (Telekomunikasi)

1. Azas Telekomunikasi

Dalam undang-undang no 36 BAB II pada pasal 2 diatur mengenai Azas Komukikasi.

"Telekomunikasi diselenggarakan berdasarkan asas manfaat, adil dan merata, kepastian hukum, keamanan, kemitraan, etika, dan kepercayaan pada diri sendiri."

Pemahaman mengenai azas terbebut dapat dilihat sebagai berikut :

4. Pembatasan Hak Cipta

Pembatasan Hak cipta, Pembatasan mengenai hak cipta diatur dalam pasal 14, 15, 16 (ayat 1-6), 17, dan 18. Pemakaian ciptaan tidak dianggap sebagai pelanggaran hak cipta apabila sumbernya disebut atau dicantumkan dengan jelas dan hal itu dilakukan terbatas untuk kegiatan yang bersifat nonkomersial termasuk untuk kegiatan sosial, misalnya, kegiatan dalam lingkup pendidikan dan ilmu pengetahuan, kegiatan penelitian dan pengembangan, dengan ketentuan tidak merugikan kepentingan yang wajar dari penciptanya. Kepentingan yang wajar dalam hal ini adalah “kepentingan yang didasarkan pada keseimbangan dalam menikmati manfaat ekonomi atas suatu ciptaan”. Termasuk dalam pengertian ini adalah pengambilan ciptaan untuk pertunjukan atau pementasan yang tidak dikenakan bayaran. Khusus untuk pengutipan karya tulis, penyebutan atau pencantuman sumber ciptaan yang dikutip harus dilakukan secara lengkap. Artinya, dengan mencantumkan sekurang-kurangnya nama pencipta, judul atau nama ciptaan, dan nama penerbit jika ada. Selain itu, seorang pemilik (bukan pemegang hak cipta) program komputer dibolehkan membuat salinan atas program komputer yang dimilikinya, untuk dijadikan cadangan semata-mata untuk digunakan sendiri.

Selain itu, Undang-undang Hak Cipta juga mengatur hak pemerintah Indonesia untuk memanfaatkan atau mewajibkan pihak tertentu memperbanyak ciptaan berhak cipta demi kepentingan umum atau kepentingan nasional (pasal 16 dan 18), ataupun melarang penyebaran ciptaan “yang apabila diumumkan dapat merendahkan nilai-nilai keagamaan, ataupun menimbulkan masalah kesukuan atau ras, dapat menimbulkan gangguan atau bahaya terhadap pertahanan keamanan negara, bertentangan dengan norma kesusilaan umum yang berlaku dalam masyarakat, dan ketertiban umum” (pasal 17). Ketika orang mengambil hak cipta seseorang maka orang tersebut akan mendapat hukuman yang sesuai pada kejahatan yang dilakukan. Menurut UU No.19 Tahun 2002 pasal 13, tidak ada hak cipta atas hasil rapat terbuka lembaga-lembaga Negara, peraturan perundang-undangan, pidato kenegaraan atau pidato pejabat Pemerintah, putusan pengadilan atau penetapan hakim, ataupun keputusan badan arbitrase atau keputusan badan-badan sejenis lainnya (misalnya keputusan-keputusan yang memutuskan suatu sengketa). Pasal 14 Undang-undang Hak Cipta mengatur bahwa penggunaan atau perbanyakan lambang Negara dan lagu kebangsaan menurut sifatnya yang asli tidaklah melanggar hak cipta. Demikian pula halnya dengan pengambilan berita aktual baik seluruhnya maupun sebagian dari kantor berita, lembaga penyiaran, dan surat kabar atau sumber sejenis lain, dengan ketentuan sumbernya harus disebutkan secara lengkap.

5. Prosedure Pendaftaran HAKI

Sesuai yang diatur pada bab IV Undang-undang Hak Cipta pasal 35, pendaftaran hak cipta diselenggarakan oleh Direktorat Jenderal Hak Kekayaan Intelektual (Ditjen HKI), yang kini berada di bawah [Kementerian Hukum dan Hak Asasi Manusia]. Pencipta atau pemilik hak cipta dapat mendaftarkan langsung ciptaannya maupun melalui konsultan HKI. Permohonan pendaftaran hak cipta dikenakan biaya (UU 19/2002 pasal 37 ayat 2). Penjelasan prosedur dan formulir pendaftaran hak cipta dapat diperoleh di kantor maupun situs webDitjen HKI. “Daftar Umum Ciptaan” yang mencatat ciptaan-ciptaan terdaftar dikelola oleh Ditjen HKI dandapat dilihat oleh setiap orang tanpa dikenai biaya. Prosedur mengenai pendaftaran HAKI diatur dalam bab 4, pasal 35-44.

----------------------------------------------------------------------------------------------------------------------------------

Pasal No. 36 (Telekomunikasi)

1. Azas Telekomunikasi

Dalam undang-undang no 36 BAB II pada pasal 2 diatur mengenai Azas Komukikasi.

"Telekomunikasi diselenggarakan berdasarkan asas manfaat, adil dan merata, kepastian hukum, keamanan, kemitraan, etika, dan kepercayaan pada diri sendiri."

Pemahaman mengenai azas terbebut dapat dilihat sebagai berikut :

- Asas manfaat yaitu bahwa pembangunan telekomunikasi khususnya penyelenggaraan telekomunikasi akan lebih berdaya guna dan berhasil guna.

- Asas adil dan merata adalah bahwa penyelenggaraan telekomunikasi memberikan kesempatan dan perlakuan yang sama kepada semua pihak yang memenuhi syarat dan hasil- hasilnya dinikmati oleh masyarakat secara adil dan merata.

- Asas kepastian hukum berarti bahwa pembangunan telekomunikasi khususnya penyelenggaraan telekomunikasi harus didasarkan kepada peraturan perundang-undangan yang menjamin kepastian hukum dan memberikan perlindungan hukum.

- Asas kepercayaan pada diri sendiri, dilaksanakan dengan memanfaatkan secara maksimal potensi sumber daya nasional secara efisien serta penguasaan teknologi telekomunikasi, sehingga dapat meningkatkan kemandirian dan mengurangi ketergantungan sebagai suatu bangsa dalam menghadapi persaingan global. mengandung makna bahwa penyelenggaraan telekomunikasi harus dapat mengembangkan iklim yang harmonis, timbal balik, dan sinergi, dalam penyelenggaraan telekomunikasi.

- Asas keamanan dimaksudkan agar penyelenggaraan telekomunikasi selalu memperhatikan faktor keamanan dalam perencanaan, pembangunan, dan pengoperasiannya. Asas etika dimaksudkan agar dalam penyelenggaraan telekomunikasi senantiasa dilandasi oleh semangat profesionalisme, kejujuran, kesusilaan, dan keterbukaan.

2. Tujuan Telekomunikasi

Di Dalam UU No.36 Tahun 1999 Pasal 3, disebutkan bahwa

Di Dalam UU No.36 Tahun 1999 Pasal 3, disebutkan bahwa

“Telekomunikasi diselenggarakan dengan tujuan untuk mendukung persatuan dan kesatuan bangsa, meningkatkan kesejahteraan dan kemakmuran rakyat secara adil dan merata, mendukung kehidupan ekonomi dan kegiatan pemerintahan, serta meningkatkan hubungan antar bangsa”.

Dengan munculnya undang-undang tersebut membuat banyak terjadinya perubahan dalam dunia telekomunikasi, antara lain :

Dengan munculnya undang-undang tersebut membuat banyak terjadinya perubahan dalam dunia telekomunikasi, antara lain :

- Telekomunikasi merupakan salah satu infrastruktur penting dalam kehidupan berbangsa dan bernegara.

- Perkembangan teknologi yang sangat pesat tidak hanya terbatas pada lingkup telekomunikasi itu saja, maleinkan sudah berkembang pada TI.

- Perkembangan teknologi telekomunikasi di tuntut untuk mengikuti norma dan kebijaksanaan yang ada di Indonesia.

3. Penyelengaraan Telekomunikasi

4. Penyidikan dalam Telekomunikasi

Penyelenggaraan Telekomunikasi diatur oleh Undang - Undang No.36 pada BAB IV pada pasal7, pasal 8, dan pasal 9.

Pasal 7 : Pada pasal ini menjelasakan mengenai penyelenggaraan telekomunikasi secara umum. Penyelenggaraan telekomunikasi meliputi : penyelenggaraan jaringan telekomunikasi; penyelenggaraan jasa telekomunikasi; penyelenggaraan telekomunikasi khusus. Adapula yang harus diperhatikan dalam penyelenggaraan telekomunikasi seperti melindungi kepentingan dan keamanan negara; mengantisipasi perkembangan teknologi dan tuntutan global; dilakukan secara profesional dan dapat dipertanggungjawabkan; peran serta masyarakat.

Pasal 8 & 9: Pada pasal ini menjelaskan tentang penyelenggaraan telekomunikasi yang dilakukan oleh badan hukum yang didirikan oleh peraturan perundang-undangan seperti BUMN, BUMD, dll dapat menyelenggarakan jasa telekomunikasi. Pada pasal ini juga dijelaskan mengenai penyelenggaraan telekomunikasi khusus yang dapat dilakukan oleh perseoranga, instansi pemerintah, badan hukum selain penyelenggara jaringan telekomunikasi dan atau penyelenggara jasa telekomunikasi. Penyelenggara telekomunikasi khusus dapat menyelenggarakan telekomunikasi untuk : keperluan sendiri, keperluan pertahanan keamanan negara, keperluan penyiaran. Ketentuan mengenai persyaratan penyelenggaraan telekomunikasi diatur dalam Peraturan Pemerintah.

Dalam rangka efektivitas pembinaan, pemerintah melakukan koordinasi dengan instansi terkait, penyelenggara telekomunikasi, dan mengikutsertakan peran masyarakat. Dalam posisi yang demikian, pelaksanaan pembinaan telekomunikasi yang dilakukan Pemerintah melibatkan peran serta masyarakat, berupa penyampaian pemikiran dan pandangan yang berkembang dalam masyarakat mengenai arah pengembangan pertelekomunikasian dalam rangka penetapan kebijakan, pengaturan, pengendalian dan pengawasan di bidang telekomunikasi. Pelaksanaan peran serta masyarakat diselenggarakan oleh lembaga mandiri yang dibentuk untuk maksud tersebut. Lembaga seperti ini keanggotaannya terdiri dari asosiasi yang bergerak di bidang usaha telekomunikasi, asosiasi profesi telekomunikasi, asosiasi produsen peralatan telekomunikasi, asosiasi pengguna jaringan, dan jasa telekomunikasi serta masyarakat intelektual di bidang telekomunikasi. Ketentuan mengenai tata cara peran serta masyarakat dan pembentukan lembaga masih akan diatur dengan Peraturan.

4. Penyidikan dalam Telekomunikasi

Hal ini diatur dalam undang-undang no 36 BAB V pada Pasal 44 yaitu

Ada 2 point yang saya dapat dari Pasal - Pasal diatas yaitu :

Sumber :

http://id.wikipedia.org/wiki/Hak_cipta

http://rks.ipb.ac.id/index.php?option=com_content&view=article&id=61&Itemid=48

(1) Selain Penyidik Pejabat Polisi Negara Republik Indonesia, juga Pejabat Pegawai Negeri Sipil tertentu di Iingkungan Departemen yang Iingkup tugas dan tanggung jawabnya di bidang telekomunikasi, diberi wewenang khusus sebagai penyidik sebagaimana dimaksud dalam Undang-undang Hukum Acara Pidana untuk melakukan penyidikan tindak pidana di bidang telekomunikasi.

(2) Penyidik Pegawai Negeri Sipil sebagaimana dimaksud pada ayat (1) berwenang :

- melakukan pemeriksaan atas kebenaran Iaporan atau keterangan berkenaan dengan tindak pidana di bidang telekomunikasi;

- melakukan pemeriksaan terhadap orang dan atau badan hukum yang diduga melakukan tindak pidana di bidang telekomunikasi;

- menghentikan penggunaan alat dan atau perangkat telekomunikasi yang menyimpang dari ketentuan yang berlaku;memanggil orang untuk didengar dan diperiksa sebagai saksi atau tersangka;

- melakukan pemeriksaan alat dan atau perangkat telekomunikasi yang diduga digunakan atau diduga berkaitan dengan tindak pidana di bidang telekomunikasi;

- menggeledah tempat yang diduga digunakan untuk melakukan tindak pidana di bidang telekomunikasi;

- menyegel dan atau menyita alat dan atau perangkat telekomunikasi yang digunakan atau yang diduga berkaitan dengan tindak pidana di bidang telekomunikasi;

- meminta bantuan ahli dalam rangka pelaksanaan tugas penyidikan tindak pidana di bidang telekomunikasi;

- mengadakan penghentian penyidik

(3) Kewenangan penyidikan sebagaimana dimaksud pada ayat (2) diiaksanakan sesuai dengan ketentuan Undang-undang Hukum Acara Pidana

Ada 2 point yang saya dapat dari Pasal - Pasal diatas yaitu :

- Peningkatan peran telekomunikasi dalam kehidupan masyarakat kurang diimbangi dengan perangkat hukum yang kuat yang dapat melindungi masyarakat sebagai pelanggan. Misalnya seperti kasus yang baru terjadi akhir-akhir ini adalah pencurian pulsa yang dilakukan oleh pihak penyelenggara telekomunikasi terhadap pelanggan.

- Pasal mengenai pihak-pihak yang dapat melakukan penyidikan tentang telekomunikasi pun kurang lengkap. Di pasal tersebut, tidak disebutkan bahwa lembaga pemerintah lain seperti KPK dapat melakukan penyidikan serta tidak disebutkan yang diberi wewenang khusus oleh siapa kah yang dapat bertindak sebagai penyidik dalam bidang telekomunikasi.

Sumber :

http://id.wikipedia.org/wiki/Hak_cipta

http://rks.ipb.ac.id/index.php?option=com_content&view=article&id=61&Itemid=48

http://tikknara.blogspot.com/2012/05/undang-undang-no36-telekomunikasi.html

Cyber Law

Cyber Law adalah aspek hukum yang artinya berasal dari Cyberspace Law, dimana ruang lingkupnya meliputi aspek-aspek yang berhubungan dengan orang perorangan atau subyek hukum yang menggunakan dan memanfaatkan teknologi internet yang dimulai pada saat mulai online dan memasuki dunia cyber atau maya. Sehingga dapat diartikan cybercrome itu merupakan kejahatan dalam dunia internet.

Cyber Law merupakan seperangkat aturan yang dibuat oleh suatu Negara tertentu, dan peraturan yang dibuat itu hanya berlaku kepada masyarakat Negara tertentu. Cyber Law dapat pula diartikan sebagai hukum yang digunakan di dunia cyber (dunia maya), yang umumnya diasosiasikan dengan internet.

Cyber Law Negara Indonesia:

Munculnya Cyber Law di Indonesia dimulai sebelum tahun 1999. Focus utama pada saat itu adalah pada “payung hukum” yang generic dan sedikit mengenai transaksi elektronik. Pendekatan “payung” ini dilakukan agar ada sebuah basis yang dapat digunakan oleh undang-undang dan peraturan lainnya. Namun pada kenyataannya hal ini tidak terlaksana. Untuk hal yang terkait dengan transaksi elektronik, pengakuan digital signature sama seperti tanda tangan konvensional merupakan target. Jika digital signature dapat diakui, maka hal ini akan mempermudah banyak hal seperti electronic commerce (e-commerce), electronic procurement (e-procurement), dan berbagai transaksi elektronik lainnya.

Cyber Law digunakan untuk mengatur berbagai perlindungan hukum atas kegiatan yang memanfaatkan internet sebagai medianya, baik transaksi maupun pemanfaatan informasinya. Pada Cyber Law ini juga diatur berbagai macam hukuman bagi kejahatan melalui internet.

Cyber Law atau Undang-undang Informasi dan Transaksi Elektronik (UU ITE) sendiri baru ada di Indonesia dan telah disahkan oleh DPR pada tanggal 25 Maret 2008. UU ITE terdiri dari 13 bab dan 54 pasal yang mengupas secara mendetail bagaimana aturan hidup di dunia maya dan transaksi yang terjadi di dalamnya. Perbuatan yang dilarang (cybercrime) dijelaskan pada Bab VII (pasal 27-37), yaitu:

- Pasal 27: Asusila, Perjudian, Penghinaan, Pemerasan.

- Pasal 28: Berita bohong dan Menyesatkan, Berita kebencian dan permusuhan.

- Pasal 29: Ancaman Kekekrasan dan Menakut-nakuti.

- Pasal 30: Akses Komputer Pihak Lain Tanpa Izin, Cracking.

- Pasal 31: Penyadapan, Perubahan, Penghilangan Informasi.

Ada satu hal yang menarik mengenai rancangan cyber law ini yang terkait dengan terotori. Misalkan, seorang cracker dari sebuah Negara Eropa melakukan pengrusakan terhadap sebuah situs di Indonesia. Salah satu pendekatan yang diambil adalah jika akibat dari aktivitas crackingnya terasa di Indonesia, maka Indonesia berhak mengadili yang bersangkutan. Yang dapat dilakukan adalah menangkap cracker ini jika dia mengunjungi Indonesia. Dengan kata lain, dia kehilangan kesempatan/ hak untuk mengunjungi sebuah tempat di dunia.

Cyber Law Negara Malaysia:

Digital Signature Act 1997 merupakan Cyber Law pertama yang disahkan oleh parlemen Malaysia. Tujuan cyberlaw ini adalah untuk memungkinkan perusahaan dan konsumen untuk menggunakan tanda tangan elektronik (bukan tanda tangan tulisan tangan) dalam hukum dan transaksi bisnis. Pada cyberlaw berikutnya yang akan berlaku adalah Telemedicine Act 1997. Cyberlaw ini praktis medis untuk memberdayakan memberikan pelayanan medis/konsultasi dari lokasi jauh melalui penggunaan fasilitas komunikasi elektronik seperti konferensi video.

Cybercrime merupakan suatu kegiatan yang dapat dihukum karena telah menggunakan computer dalam jaringan internet yang merugikan dan menimbulkan kerusakan pada jaringan computer internet, yaitu merusak property, masuk tanpa izin, pencurian hak milik intelektual, pornografi, pemalsuan data, pencurian penggelapan dana masyarakat.

Cyber Law diasosiasikan dengan media internet yang merupakan aspek hukum dengan ruang lingkup yang disetiap aspeknya berhubungan dnegan manusia dengan memanfaatkan teknologi internet.

Council of Europe Convention on Cybercrime (COECCC)

Merupakan salah satu contoh organisasi internasional yang bertujuan untuk melindungi masyarakat dari kejahatan di dunia maya, dengan mengadopsikan aturan yang tepat dan untuk meningkatkan kerja sama internasional dalam mewujudkan hal ini.

COCCC telah diselenggarakan pada tanggal 23 November 2001 di kota Budapest, Hongaria. Konvensi ini telah menyepakati bahwa Convention on Cybercrime dimasukkan dalam European Treaty Series dengan nomor 185. Konvensi ini akan berlaku secara efektif setelah diratifikasi oleh minimal lima Negara, termasuk paling tidak ratifikasi yang dilakukan oleh tiga Negara anggota Council of Europe. Substansi konvensi mencakup area yang cukup luas, bahkan mengandung kebijakan criminal yang bertujuan untuk melindungi masyarakat dari cybercrime, baik melalui undang-undang maupun kerja sama internasional. Konvensi ini dibentuk dengan pertimbangan-pertimbangan antara lain sebagai berikut:

- Bahwa masyarakat internasional menyadari perlunya kerjasama antar Negara dan Industri dalam memerangi kejahatan cyber dan adanya kebutuhan untuk melindungi kepentingan yang sah dalam penggunaan dan pengembangan teknologi informasi.

- Konvensi saat ini diperlukan untuk meredam penyalahgunaan sistem, jaringan dan data komputer untuk melakukan perbuatan kriminal. Hal lain yang diperlukan adalah adanya kepastian dalam proses penyelidikan dan penuntutan pada tingkat internasional dan domestik melalui suatu mekanisme kerjasama internasional yang dapat dipercaya dan cepat.

- Saat ini sudah semakin nyata adanya kebutuhan untuk memastikan suatu kesesuaian antara pelaksanaan penegakan hukum dan hak azasi manusia sejalan dengan Konvensi Dewan Eropa untuk Perlindungan Hak Azasi Manusia dan Kovenan Perserikatan Bangsa-Bangsa 1966 tentang Hak Politik Dan sipil yang memberikan perlindungan kebebasan berpendapat seperti hak berekspresi, yang mencakup kebebasan untuk mencari, menerima, dan menyebarkan informasi/pendapat.

Konvensi ini telah disepakati oleh masyarakat Uni Eropa sebagai konvensi yang terbuka untuk diakses oleh Negara manapun di dunia. Hal ini dimaksudkan untuk diajdikan norma dan instrument Hukum Internasional dalam mengatasi kejahatan cyber, tanpa mengurangi kesempatan setiap individu untuk tetap dapat mengembangkan kreativitasnya dalam pengembangan teknologi informasi.

http://mameddekil.wordpress.com/2010/04/17/perbenadingan-cyberlaw-computer-crime-law-councile-of-europe-convention-on-cybercrime/

http://ririndisini.wordpress.com/2011/03/22/peraturanregulasi-perbedaan-cyber-law-di-beberapa-negara/

http://obyramadhani.wordpress.com/2010/04/14/council-of-europe-convention-on-cyber-crime-eropa/

http://d1maz.blogspot.com/2012/03/perbedaan-cyberlaw-di-negara-negara.html

http://aditaryo.info/2012/03/peraturan-dan-regulasi-cyber-law/

Pengertian IT Forensic

IT forensic adalah aplikasi komputer teknik investigasi dan analisis untuk mengumpulkan bukti yang cocok untukpresentasi di pengadilan hukum.

Tujuan dari forensik komputer adalah untuk melakukanpenyelidikan terstruktur sambil mempertahankan rantai didokumentasikan bukti untuk mencaritahu persis apa yang terjadi pada komputer dan siapa yang bertanggung jawab untuk itu.

Kenapa dan kapan dilakukan IT forensik? Kurang lebih alasan utama dari IT Forensik adalah faktor keamanan. Cyber forensik dapat juga didefinisikan sebagai proses penggalian informasi dan data dari media penyimpanan komputer dan menjamin akurasi dan reliabilitas. Tantangan tentu saja adalah untuk dapat menemukan data ini, pengumpulan itu, melestarikan, dan menyajikannya dengan cara yang dapat diterima dalam pengadilan hukum.

Selain itu, cyber thieves, tidak jujur dan bahkan jujur karyawan menyembunyikan, menghapus, menyamarkan, mengenkripsi dan menghancurkan bukti-bukti dari media penyimpanan menggunakan berbagai freeware, shareware dan komersial program utilitas yang tersedia.

Sebuah ketergantungan global terhadap teknologi dikombinasikan dengan memperluas kehadiran Internet sebagai sumber daya kunci dan strategis mengharuskan bahwa aset perusahaan terjaga dengan baik dilindungi dan dijaga.

Ketika aset tersebut diserang, atau disalahgunakan, infosecurity profesional harus mampu mengumpulkan bukti elektronik menyalahgunakan dan memanfaatkan bukti bahwa untuk membawa ke pengadilan mereka yang menyalahgunakan teknologi.

Seperti halnya dalam dunia nyata, diperlukan pula ahli Forensik Komputer dalam melaksanakan pekerjaan terkait. Jika dilihat dari kompetensi dan keahliannya, seorang ahli forensic computer yang baik dan lengkap harus memiliki tiga domain atau basis pengetahuan maupun keterampilannya, yaitu:

Segi akademis, paling tidak yang bersangkutan memiliki latar belakang pengetahuan kognitif mengenai cara kerja computer dalam lingkungan jejaring teknologi informasi dan komputasi, terutama berkaitan dengan hal-hal yang bersifat fundamental dalam pengembangan system berbasis digital.

Segi vokasi, dibutuhkan kemampuan untuk melakukan atau kerap disebut sebagai psiko-motorik, karena dalam prakteknya seorang ahli forensic akan melakukan kajian, analisa dan penelitian secara mandiri dengan menggunakan seperangkat peralatan teknis yang spesifik.

Segi profesi, seorang ahli yang baik akan berpegang pada kode etik seorang ahli forensic.

Selain itu, dibutuhkan pula pengalaman yang cukup untuk dapat berkreasi dan berinovasi dalam setiap tantangan kasus forensic. Berdasarkan pengalaman, memang yang paling sulit adalah menyiapkan SDM yang handal di bidang forensic computer.

Pengertian Audit Trail

Audit Trail merupakan salah satu fitur dalam suatu program yang mencatat semua kegiatan yang dilakukan tiap user dalam suatu tabel log. secara rinci. Audit Trail secara default akan mencatat waktu , user, data yang diakses dan berbagai jenis kegiatan. Jenis kegiatan bisa berupa menambah, merungubah dan menghapus. Audit Trail apabila diurutkan berdasarkan waktu bisa membentuk suatu kronologis manipulasi data.Dasar ide membuat fitur Audit Trail adalah menyimpan histori tentang suatu data (dibuat, diubah atau dihapus) dan oleh siapa serta bisa menampilkannya secara kronologis. Dengan adanya Audit Trail ini, semua kegiatan dalam program yang bersangkutan diharapkan bisa dicatat dengan baik.

Audit Trail yang disimpan dalam suatu tabel

1. Dengan menyisipkan perintah penambahan record ditiap query Insert, Update dan Delete

2. Dengan memanfaatkan fitur trigger pada DBMS. Trigger adalah kumpulan SQL statement, yang secara otomatis menyimpan log pada event INSERT, UPDATE, ataupun DELETE pada sebuah tabel.

Fasilitas Audit Trail

Fasilitas Audit Trail diaktifkan, maka setiap transaksi yang dimasukan ke Accurate, jurnalnya akan dicatat di dalam sebuah tabel, termasuk oleh siapa, dan kapan. Apabila ada sebuah transaksi yang di-edit, maka jurnal lamanya akan disimpan, begitu pula dengan jurnal barunya.

Hasil Audit Trail

Record Audit Trail disimpan dalam bentuk, yaitu :

- Binary File - Ukuran tidak besar dan tidak bisa dibaca begitu saja.

- Text File - Ukuran besar dan bisa dibaca langsung.

- Tabel.

Kesimpulan:

Audit Trail merupakan urutan kronologis catatan audit, yang masing-masing berisikan bukti langsung yang berkaitan dengan yang dihasilkan dari pelaksanaan suatu proses bisnis atau fungsi sistem. Catatan audit biasanya hasil kerja dari kegiatan seperti transaksi atau komunikasi oleh orang-orang individu, sistem, rekening atau badan lainnya. Dengan adanya Audit Trail diharapkan semua kronologis/kegiatan program dapat terekam dengan baik. IT Audit Trail bisa dikatakan ke akuratan dalam mencatat semua transaksi yang diisi, diubah, atau dihapus oleh seseorang, seseorang di sini merupakan seorang IT yang tentunya ahli dibidang IT Audit. Fasilitas ini dinamakan Audit Trail. Fasilitas ini dapat diaktifkan atau di non-aktifkan melalui menu preferences.Jadi, apa pun yang dilakukan oleh user di Accurate dapat dipantau dari laporan Audit Trail. Laporan ini dapat berupa summary (aktivitas apa saja yang dilakukan), atau detail (semua perubahan jurnal akan ditampilkan).

Real Time Audit atau RTA adalah suatu sistem untuk mengawasi kegiatan teknis dan keuangan sehingga dapat memberikan penilaian yang transparan status saat ini dari semua kegiatan, di mana pun mereka berada. Ini mengkombinasikan prosedur sederhana dan logis untuk merencanakan dan melakukan dana untuk kegiatan dan "siklus proyek" pendekatan untuk memantau kegiatan yang sedang berlangsung dan penilaian termasuk cara mencegah pengeluaran yang tidak sesuai.

RTA menyediakan teknik ideal untuk memungkinkan mereka yang bertanggung jawab untuk dana, seperti bantuan donor, investor dan sponsor kegiatan untuk dapat "terlihat di atas bahu" dari manajer kegiatan didanai sehingga untuk memantau kemajuan. Sejauh kegiatan manajer prihatin RTA meningkatkan kinerja karena sistem ini tidak mengganggu dan donor atau investor dapat memperoleh informasi yang mereka butuhkan tanpa menuntut waktu manajer. Pada bagian dari pemodal RTA adalah metode biaya yang sangat nyaman dan rendah untuk memantau kemajuan dan menerima laporan rinci reguler tanpa menimbulkan beban administrasi yang berlebihan baik untuk staf mereka sendiri atau manajemen atau bagian dari aktivitas manajer.

Penghematan biaya overhead administrasi yang timbul dari penggunaan RTA yang signifikan dan meningkat seiring kemajuan teknologi dan teknik dan kualitas pelaporan dan kontrol manajemen meningkatkan menyediakan kedua manajer dan pemilik modal dengan cara untuk mencari kegiatan yang dibiayai dari sudut pandang beberapa manfaat dengan minimum atau tidak ada konsumsi waktu di bagian aktivitas manajer.

Sumber :

http://juliocaesarz.blogspot.com/2011/02/real-time-audit.html

http://beginibegituu.blogspot.com/2011/04/it-forensik.html

manager adalah orang atau seseorang yang harus mampu membuat orang-orang dalam organisasi yang berbagai karakteristik, latar belakang budaya, akan tetapi memiliki ciri yang sesuai dengan tujuan (goals) dan teknologi (technology).

Dan tugas seorang manager adalah bagaimana mengintegrasikan berbagai macam variabel (karakteristik, budaya, pendidikan dan lain sebagainya) kedalam suatu tujuan organisasi yang sama dengan cara melakukan mekanisme penyesuaian.

Adapun mekanisme yang diperlukan untuk menyatukan variabel diatas adalah sebagai berikut:

- Pengarahan (direction) yang mencakup pembuatan keputusan, kebijaksanaan, supervisi, dan lain-lain.

- Rancangan organisasi dan pekerjaan.

- Seleksi, pelatihan, penilaian, dan pengembangan.

- Sistem komunikasi dan pengendalian.

- Memiliki pemahaman yang menyeluruh mengenai teknis pekerjaan dari proyek yang dikelola olehnya.

- Mampu bertindak sebagai seorang pengambil keputusan yang handal dan bertanggung jawab.

- Memiliki integritas diri yang baik namun tetap mampu menghadirkan suasana yang mendukung di lingkungan tempat dia bekerja.

- Asertif.

- Memiliki pengalaman dan keahlian yang memadai dalam mengelola waktu dan manusia.

Karakteristik Kemampuan Terkait dengan Proyek yang Dikelola

- Memiliki komitmen yang kuat dalam meraih tujuan dan keberhasilan proyek dalam jadwal, anggaran dan prosedur yang dibuat.

- Pelaksanakan seluruh proses pengembangan proyek IT sesuai dengan anggaran dan waktu yang dapat memuaskan para pengguna/klien.

- Pernah terlibat dalam proyek yang sejenis.

- Mampu mengendalikan hasil-hasil proyek dengan melakukan pengukuran dan evaluasi kinerja yang disesuaikan dengan standar dan tujuan yang ingin dicapai dari proyek yang dilaksanakan.

- Membuat dan melakukan rencana darurat untuk mengantisipasi hal-hal maupun masalah tak terduga.

- Membuat dan menerapkan keputusan terkait dengan perencanaan.

- Memiliki kemauan untuk mendefinisikan ulang tujuan, tanggung jawab dan jadwal selama hal tersebut ditujukan untuk mengembalikan arah tujuan dari pelaksanaan proyek jika terjadi jadwal maupun anggaran yang meleset.

- Membangun dan menyesuaikan kegiatan dengan prioritas yang ada serta tenggat waktu yang ditentukan sebelumnya.

- Memiliki kematangan yang tinggi dalam perencanaan yang baik dalam upaya mengurangi tekanan dan stres sehingga dapat meningkatkan produktifitas kerja tim.

- Mampu membuat perencanaan dalam jangka panjang dan jangka pendek.

Karakteristik Kemampuan Terkait dengan Tim yang Dipimpin

- Memiliki kemampuan dan keahlian berkomunikasi serta manajerial.

- Mampu menyusun rencana, mengorganisasi, memimpin, memotivasi serta mendelegasikan tugas secara bertanggung jawab kepada setiap anggota tim.

- Menghormati para anggota tim kerjanya serta mendapat kepercayaan dan penghormatan dari mereka.

- Berbagi sukses dengan seluruh anggota tim.

- Mampu menempatkan orang yang tepat di posisi yang sesuai.

- Memberikan apresiasi yang baik kepada para anggota tim yang bekerja dengan baik.

- Mampu mempengaruhi pihak-pihak lain yang terkait dengan proyek yang dipimpinnya untuk menerima pendapat-pendapatnya serta melaksanakan rencana-rencana yang disusunnya.

- Mendelegasikan tugas-tugas namun tetap melakukan pengendalian melekat.

- Memiliki kepercayaan yang tinggi kepada para profesional terlatih untuk menerima pekerjaan-pekerjaan yang didelegasikan darinya.

- Menjadikan dirinya sebagai bagian yang terintegrasi dengan tim yang dipimpinnya.

- Mampu membangun kedisiplinan secara struktural.

- Mampu mengidentifikasi kelebihan-kelebihan dari masing-masing anggota tim serta memanfaatkannya sebagai kekuatan individual.

- Mendayagunakan setiap elemen pekerjaan untuk menstimulasi rasa hormat dari para personil yang terlibat dan mengembangkan sisi profesionalisme mereka.

- Menyediakan sedikit waktu untuk menerima setiap ide yang dapat meningkatkan kematangan serta pengembangan dirinya.

- Selalu terbuka atas hal-hal yang mendorong kemajuan.

- Memahami secara menyeluruh para anggota tim yang dipimpinnya dan mengembangkan komunikasi efektif di dalamnya.

Sejarah COCOMO

Cocomo (Constructive Cost Model) yang dikembangkan oleh W. Barry Boehm pada tahun 1981, yang merupakan kombinasi dari estimasi parameter persamaan dan metode pembobotan. Berdasarkan perkiraan instruksi (Instruksi Sumber Terkirim DSI), usaha dihitung dengan memperhatikan usaha baik kualitas dan produktivitas faktor. Pada tahun 1990, muncul suatu model estimasi baru yang disebut dengan COCOMO II. Secara umum referensi COCOMO sebelum 1995 merujuk pada original COCOMO model yaitu COCOMO 81, kemudian setelah itu merujuk pada COCOMO II.

Pengertian COCOMO

Tidak seperti model estimasi biaya yang lain, COCOMO adalah model terbuka, sehingga semua detail dipublikasikan, termasuk :

- Dasar persamaan perkiraan biaya.

- Setiap asumsi yang dibuat dalam model.

- Setiap definisi.

- Biaya yang disertakan dalam perkiraan dinyatakan secara eksplisit.

SOURCE LINE OF CODE

Perhitungan COCOMO didasarkan pada estimasi anda pada ukuran proyek dalam Source Line Of Code (SLOC). Pendefinisian SLOC:

SCALE DRIVERS

Pada model COCOMO II, beberapa factor terpenting yang berkontribusi pada durasi proyek dan biaya yang dikeluarkan adalah Scale Drivers. Anda mengeset setiap Scale Driver untuk mendeskripsikan proyek anda. Scale Drivers tersebut menentukan eksponen yang digunakan dalam Effort Equation.

Ada 5 Scale Drivers :

COST DRIVERS

COCOMO II memiliki 17 cost drivers. Cost driver tersebut adalah factor pengali yang menentukan usaha yang diperlukan untuk menyelesaikan proyek software anda. Sebagai contoh, jika proyek anda akan mengembangkan software yang mengatur penerbangan pesawat, anda akan mengeset Required Software Reliability (RELY) cost driver menjadi sangat tinggi. Rating tersebut berhubungan dengan effort multiplier 1,26 yang berarti bahwa proyek anda akan membutuhkan usaha lebih sebesar 26% dibanding proyek software pada umumnya. COCOMO II mendefinisikan setiap cost drivers dan effort multiplier yang terhubung dengan setiap rating.

Model-Model COCOMO

Ada tiga model cocomo, diantaranya ialah:

1. Dasar Cocomo

Dengan menggunakan estimasi parameter persamaan (dibedakan menurut tipe sistem yang berbeda) upaya pengembangan dan pembangunan durasi dihitung berdasarkan perkiraan DSI.

Dengan rincian untuk fase ini diwujudkan dalam persentase. Dalam hubungan ini dibedakan menurut tipe sistem (organik-batch, sebagian bersambung-on-line, embedded-real-time) dan ukuran proyek (kecil, menengah, sedang, besar, sangat besar).

Model COCOMO dapat diaplikasikan dalam tiga tingkatan kelas:

Proyek organik (organic mode) Adalah proyek dengan ukuran relatif kecil, dengan anggota tim yang sudah berpengalaman, dan mampu bekerja pada permintaan yang relatif fleksibel.

Proyek sedang (semi-detached mode)Merupakan proyek yang memiliki ukuran dan tingkat kerumitan yang sedang, dan tiap anggota tim memiliki tingkat keahlian yang berbeda

Proyek terintegrasi (embedded mode)Proyek yang dibangun dengan spesifikasi dan operasi yang ketat

- Hanya jumlah baris kode yang dikirim sebagai bagian dari produk yang disertakan (test drivers dan software pendukung lainnya tidak dihitung).

- Baris kode dibuat oleh staf proyek (kode yang di-generate oleh aplikasi tidak dihitung).

- Satu SLOC adalah satu baris kode secara logis.

- Deklarasi dihitung sebagai SLOC.

- Komentar tidak dihitung sebagai SLOC.

SCALE DRIVERS

Pada model COCOMO II, beberapa factor terpenting yang berkontribusi pada durasi proyek dan biaya yang dikeluarkan adalah Scale Drivers. Anda mengeset setiap Scale Driver untuk mendeskripsikan proyek anda. Scale Drivers tersebut menentukan eksponen yang digunakan dalam Effort Equation.

Ada 5 Scale Drivers :

- Precedentedness.

- Development Flexibility.

- Architecture / Risk Resolution.

- Team Cohesion.

- Process Maturity

COST DRIVERS

COCOMO II memiliki 17 cost drivers. Cost driver tersebut adalah factor pengali yang menentukan usaha yang diperlukan untuk menyelesaikan proyek software anda. Sebagai contoh, jika proyek anda akan mengembangkan software yang mengatur penerbangan pesawat, anda akan mengeset Required Software Reliability (RELY) cost driver menjadi sangat tinggi. Rating tersebut berhubungan dengan effort multiplier 1,26 yang berarti bahwa proyek anda akan membutuhkan usaha lebih sebesar 26% dibanding proyek software pada umumnya. COCOMO II mendefinisikan setiap cost drivers dan effort multiplier yang terhubung dengan setiap rating.

Model-Model COCOMO

Ada tiga model cocomo, diantaranya ialah:

1. Dasar Cocomo

Dengan menggunakan estimasi parameter persamaan (dibedakan menurut tipe sistem yang berbeda) upaya pengembangan dan pembangunan durasi dihitung berdasarkan perkiraan DSI.

Dengan rincian untuk fase ini diwujudkan dalam persentase. Dalam hubungan ini dibedakan menurut tipe sistem (organik-batch, sebagian bersambung-on-line, embedded-real-time) dan ukuran proyek (kecil, menengah, sedang, besar, sangat besar).

Model COCOMO dapat diaplikasikan dalam tiga tingkatan kelas:

Proyek organik (organic mode) Adalah proyek dengan ukuran relatif kecil, dengan anggota tim yang sudah berpengalaman, dan mampu bekerja pada permintaan yang relatif fleksibel.

Proyek sedang (semi-detached mode)Merupakan proyek yang memiliki ukuran dan tingkat kerumitan yang sedang, dan tiap anggota tim memiliki tingkat keahlian yang berbeda

Proyek terintegrasi (embedded mode)Proyek yang dibangun dengan spesifikasi dan operasi yang ketat

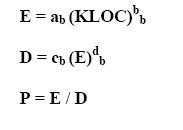

Model COCOMO dasar ditunjukkan dalam persamaan 1, 2, dan 3 berikut ini:

keterangan :

E : besarnya usaha (orang-bulan)

D : lama waktu pengerjaan (bulan)

KLOC : estimasi jumlah baris kode (ribuan)

P : jumlah orang yang diperlukan.

keterangan :

E : besarnya usaha (orang-bulan)

D : lama waktu pengerjaan (bulan)

KLOC : estimasi jumlah baris kode (ribuan)

P : jumlah orang yang diperlukan.

2. Intermediate Cocomo

Persamaan estimasi sekarang mempertimbangkan (terlepas dari DSI) 15 pengaruh faktor-faktor; ini adalah atribut produk (seperti kehandalan perangkat lunak, ukuran database, kompleksitas), komputer atribut-atribut (seperti pembatasan waktu komputasi, pembatasan memori utama), personil atribut ( seperti aplikasi pemrograman dan pengalaman, pengetahuan tentang bahasa pemrograman), dan proyek atribut (seperti lingkungan pengembangan perangkat lunak, tekanan waktu pengembangan). Tingkat pengaruh yang dapat diklasifikasikan sebagai sangat rendah, rendah, normal, tinggi, sangat tinggi, ekstra tinggi; para pengganda dapat dibaca dari tabel yang tersedia.

3. Detil Cocomo

Dalam hal ini adalah rincian untuk fase tidak diwujudkan dalam persentase, tetapi dengan cara faktor-faktor pengaruh dialokasikan untuk fase. Pada saat yang sama, maka dibedakan menurut tiga tingkatan hirarki produk (modul, subsistem, sistem), produk yang berhubungan dengan faktor-faktor pengaruh sekarang dipertimbangkan dalam persamaan estimasi yang sesuai. Selain itu detail cocomo dapat menghubungkan semua karakteristik versi intermediate dengan penilaian terhadap pengaruh pengendali biaya pada setiap langkah (analisis, perancangan, dll) dari proses rekayasa PL

Persamaan estimasi sekarang mempertimbangkan (terlepas dari DSI) 15 pengaruh faktor-faktor; ini adalah atribut produk (seperti kehandalan perangkat lunak, ukuran database, kompleksitas), komputer atribut-atribut (seperti pembatasan waktu komputasi, pembatasan memori utama), personil atribut ( seperti aplikasi pemrograman dan pengalaman, pengetahuan tentang bahasa pemrograman), dan proyek atribut (seperti lingkungan pengembangan perangkat lunak, tekanan waktu pengembangan). Tingkat pengaruh yang dapat diklasifikasikan sebagai sangat rendah, rendah, normal, tinggi, sangat tinggi, ekstra tinggi; para pengganda dapat dibaca dari tabel yang tersedia.

3. Detil Cocomo

Dalam hal ini adalah rincian untuk fase tidak diwujudkan dalam persentase, tetapi dengan cara faktor-faktor pengaruh dialokasikan untuk fase. Pada saat yang sama, maka dibedakan menurut tiga tingkatan hirarki produk (modul, subsistem, sistem), produk yang berhubungan dengan faktor-faktor pengaruh sekarang dipertimbangkan dalam persamaan estimasi yang sesuai. Selain itu detail cocomo dapat menghubungkan semua karakteristik versi intermediate dengan penilaian terhadap pengaruh pengendali biaya pada setiap langkah (analisis, perancangan, dll) dari proses rekayasa PL

Kenapa membuat aplikasi dengan aplikasi Open Source??

0 komentar Diposting oleh Ferry Wisnuargo di 03.50

Pembuatan aplikasi dengan software opensource sangat dianjurkan dikarenakan kita dapat menshare source codenya sehingga orang lain bebas untuk mengembangkan source kode tersebut.. Dan hal yang paling pentin g software yang kita gunakan untuk membuat aplikasi didapatkan secara gratis. Sehingga setiap orang dapat mencoba untuk mengembangkan source kode yang sudah kita buat.

Untuk akses yang digunakan untuk mendapatkan software opensource sangatlah mudah. Media utama yang digunakan adalah internet. Internet untuk saat ini sudah tersebar luas hingga ke plosok. Sehingga para programer yang berada di plosok pun dapat mendapatkan source kode dan softwarenya dengan sangat mudah. Namun dari semua kelebihan yang sudah saya sebutkan diatas tentu masih ada kekurangan yang dimiliki untuk pembuatan aplikasi dengan software open source. Dibawah ini saya jelaskan lebih detail mengeanai aplikasi open source.

Beberapa karakteristik yang menyebabkan Open Source model mendapatkan keuntungan :

a. Ketersedian source code dan hak untuk memodifikasi

Ini merupakan hal yang penting. Hal ini menyebakan perubahan dan improvisasi pada produk software. Selain itu, hal ini memunculkan kemungkinan untuk meletakan code pada hardware baru, agar dapat diadaptasi pada situasi yang berubah-ubah, dan menjangkau pemahaman bagimana sistem itu bekerja secara detail.

b. Hak untuk mendistribusikan modifikasi dan perbaikan pada code

Hal ini merupakan titik perbedaan Open Source Software dengan Free Software. Pada kenyataannya, hak pendistribusian diakui dan merupakan hal yang umum, ini adalah hal yang berpengaruh bagi sekumpulan developer ( pengembang ) untuk bekerja bersama dalam project Open Source Software.

c. Hak untuk menggunakan software

Ini merupakan kombinasi dari hak pendistribusian, menjamin ( jika software cukup berguna ) beberapa user yang mana membantu dalam menciptakan pasar untuk mendukung dan berlangganan software. Hal ini juga membantu dalam improvisasi kualitas dari produk dan improvisasi secara fungsi. Selain itu akan menyebabkan sejumlah user untuk mencoba produk dan mungkin menggunakannya secara regler.

Kerugian Open Source Software

Beberapa karakteristik yang menyebabkan Open Source model mendapatkan keuntungan :

a. Tidak ada garansi dari pengembangan

Biasanya terjadi ketika sebuah project dimulai tanpa dukungan yang kuat dari satu atau beberapa perusahaan, memunculkan celah awal ketika sumber code masih mentah dan pengembangan dasar masih dalam pembangunan.

b. Masalah yang berhubungan dengan intelektual property

Pada saat ini, beberapa negara menerima software dan algoritma yang dipatentkan. Hal ini sangat sulit untuk diketahui jika beberapa motede utama untuk menyelesaikan masalah software di patenkan sehingga beberapa komunitas dapat dianggap bersalah dalam pelanggaran intelektual property.

c. Kesulitan dalam mengetahui status project

Tidak banyak iklan bagi open source software, biasanya beberapa project secara tidak langsung ditangani oleh perusahaan yang mampu berinvestasi dan melakukan merketing.

Lisensi dari Open Source Software

Beberapa lisensi umum pada open source software yaitu :

a. BSD ( Berkeley Software Distribution )

Secara ringkas, pendistribusian dapat dilakukan sepanjang berhubungan dengan software, meliputi penggunaan propierty produk. Pencipta hanya ingin pekerjaan mereka dikenali dan tanpa memerlukan biaya. Hal ini menjadi penting karena lisensi ini tidak melibatkan beberapa pembatasan dengan menjamin dan berorientasi pada turunan awal open source.

b. GPL ( GNU General Public Licence )

Ini adalah lisensi bagi software yang bernaung dalam distribusi GNU Project. Saat ini masih dapat kita jumpai / menemukan banyak software yang tidak berkaitan dengan GNU Project. GPL secara hati-hati didesain untuk mempromosikan produk dari free software dan karena itu, secara eksplisit melarang beberapa tindakan pada software yang dapat merusak integrasi dari GPL software pada program proprietary ( kepemilkan ). GPL berdasar pada UU Internasional yang menjamin pelaksanaannya. Karakterisitik utama dari GPL meliputi pendistribusian, tapi hanya jika souce code itu tersedia dan juga dijamin; serta mengijinkan pendistribusian source; mengijinkan modifikasi tanpa pembatasan dan integrasi lengkap dengan software lain.

c. MPL ( Mozilla Public Licence )

Ini adalah lisensi yang dibuat oleh Netscape dalam mendistribusi code dari Mozilla, versi baru dari navigator jaringan. Banyak respek yang mirip dengan GPL tetapi lebih berorientasi pada perusahaan level enterprise.

Sumber:

Banyak profesi-profesi yang tersedia bagi tenaga IT di Indonesia. Hal ini merupakan pilihan dari para tenaga ahli untuk menekuni bidang yang di dalaminya. Garis besar dari profesi-profesi IT yang tersedia di Indonesia antara lain :

Analyst Programmer

Seorang

analis bertugas untuk merancang, membuat 'code' program, dan menguji

program untuk mendukung perencanaan pengembangan sebuah sistem atau

aplikasi.

Web Designer

Mengembangkan rancangan inovatif aplikasi web-based beserta isi dari aplikasi tersebut.

Systems Programmer/Softaware Engineer

Systems Programmer/Softaware Engineer

Seseorang

dengan posisi ini, harus terbiasa dengan pengembangan software 'life

cyclces' dan memiliki keterampilan dalam mendesain suatu aplikasi,

bahkan sistem. Tugasnya adalah menyiapkan program sesuai dengan

spsifikasi, melakukan dokumentasi program, dan menguji program yang

telah dibuat.

IT Executive

Seorang

eksekutif IT bertanggung jawab untuk memelihara kecukupan, standard

& kesiapan systems/infrastructure untuk memastikan pengoperasiannya

dapat efektif & efisien. Selain itu

harus juga menerapkan prosedur IT & proses untuk memastikan data terproteksi secara maksimum.

harus juga menerapkan prosedur IT & proses untuk memastikan data terproteksi secara maksimum.

IT Administrator

Tugasnya

adalah menyediakan implementasi & administrasi yang meliputi Local

Area Network (LAN), Wide Area Network (WAN) dan koneksi dial-up,

firewall, Proxy serta pendukung teknisnya.

Network Administrator

Network Administrator

Mengurusi & mengoperasi jaringan LAN maupun WAN, manajemen sistem serta dukungan terhadap perangkat kerasnya.

Database Administrator

Bertanggung jawab Untuk administrasi & pemeliharaan teknis yang menyangkut perusahaan dalam pembagian sistem database.

Systems Engineer

Menyediakan rancangan sistem & konsultasi terhadap pelanggan. Memberikan respon terhadap permintaan technical queries serta dukungannya. Termasuk melakukan pelatihan teknis ke pelanggan & IT administrator.

Network Support Engineer

Melaksanakan komunikasi & analisa sistem networking. Mendisain perencanaan untuk integrasi. Mendukung jaringan pada internet, intranet & extranet. Menganalisa

& ikut ambil bagian dalam pengembangan standardisasi keamanan

& implementasi mengendalikan untuk keamanan LAN & WAN

IT Manager

Mengatur kelancaran dari sistem IT. Troubleshooting & membantu organisasi dalam menangani permasalahan IT. Sesuai dengan pengembangan IT yang baru dalam bidang yang diperlukan.

Sumber : http://kikisulendra.blogspot.com/2011/04/jenis-jenis-profesi-it-di-indonesia-dan.html

A. Pengertian

Cybercrime

pada dasarnya merupakan tindak kejahatan yang dilakukan melalui celah keamana pada sistem. Sedangkan dalam wikipedia

disebutkan bahwa cybercrime adalah istilah yang mengacu kepada

aktifitas kejahatan dengan komputer atau jaringan komputer menjadi

alat, sasaran atau tempat terjadinya kejahatan. Terjadinya cybercrime termasuk ke dalam kejahatan dunia maya antara lain adalah penipuan lelang secara online, pemalsuan cek, penipuan kartu kredit, confidence fraud, penipuan identitas, pornografi, dan lain-lain. Cybercrime berasal dari kata cyber yaitu berarti dunia maya dan crime yang berarti kejahatan, kesalahan, salah. Secara harafiah cybercrime dapat diartika sebagai kejahatan dunia maya.

Teknologi berkembang dengan adanya jaringan komputer global (internet) yang melahirkan dunia baru yang disebut cyberspace,

sebuah dunia baru dalam komunikasi berbasis komputer yang menawarkan

realitas virtual. Dalam novel William Gibson yang berjudul Neuromancer

pada tahun 1984 pertama kali dikenal istilah cyberspace. Istilah cyberspace tersebut menjelaskan dunia yang terhubung langsung (online) ke internet oleh Jhon Perry Barlow pada tahun 1990. Jika ditelaah dari kata asalnya (etimologis), cyberspace merupakan

suatu istilah baru yang berarti internet yang dianggap sebagai sebuah

daerah imajiner/khayal tanpa batas dimana akan bertemu dengan orang lain

dan menemukan informasi tentang banyak hal. Cyberspace juga

dapat diartikan sebagai sebuah elektronik yang menjadi perantara

jaringan komputer dimana komunikasi online dilakukan. Berdasarkan

pengertian diatas bahwa makna yang terkandung dari cyberspace tidak terbatas pada dunia yang tercipta ketika terjadi hubungan melalui internet.

Selain

menghasilkan berbagai hal positif teknologi komputer ternyata juga

menghasilkan berbagai bentuk kejahatan komputer di lingkungan cyberspace. Hal negatif dari teknologi tersebut kemudian melahirkan cybercrime. Computer crime meski berbeda dari cybercrime tetapi

keduanya memiliki hubungan yang erat. Kejahatan komputer dapat

diakibatkan oleh berbagai macam kejahatan dalam bentuk penyerangan,

aktifitas, atau isu. Hal itu diketahui sebagai sebuah kelompok kejahatan

yang memakai komputer sebagai alat dan melibatkan hubungan secara

langsung antara penjahatnya dan komputer. Tidak ada jaringan internet

yang dilibatkan, atau hanya terbatas jaringan yang disebut Local Area Network (LAN) atau jaringan daerah lokal.

Kejahatan dan dunia maya memiliki hubungan melalui internet online yang berarti kejahatan dapat juga dilakukan dinegara lain. Karena jaringan dari internet yang global dan juga berdampak pada hukum di berbagai negara didunia. Cybercrime mayoritasnya dilakukan oleh cracker. Robert H’obbes’Zakon, seorang internet Evangelist membuat catatan bahwa hacking yang dilakukan oleh cracker pertama kali terjadi pada tanggal 12 Juni 1995 terhadap The Spot dan tanggal 12 Agustus 1995 terhadap Crackers Move Page. Dari catatan tersebut diketahui bahwa situs pemerintah Indonesia pertama kali mengalami serangan cracker pada tahun 1997 sebanyak 5 (lima) kali.

Kegiatan hacking atau cracking adalah bentuk cybercrime yang akhirnya melahirkan paradigma pemakai jasa internet bahwa cybercrime adalah perbuatan yang merugikan bahkan amoral. Karena kerugian yang telah didapatkan maka korban hacker menganggap cracker adalah penjahat.

B. Undang-Undang Cybercrime di Indonesia.

Di

konstitusi Indonesia yaitu Undang-Undang Dasar Negara Republik Indonesia

tahun 1945 (UUD NRI 1945) terdapat beberapa aturan yang mengatur

mengenai teknologi informatika diantaranya:

Pasal 28C ayat (2) UUD NRI 1945

“Setiap

orang berhak mengembangkan diri melalui pemenuhan kebutuhan dasarnya,

berhak mendapatkan pendidikan dan menperoleh manfaat dari ilmu

pengetahuan dan teknologi, seni dan budaya, demi mengingkatkan kualitas

hidupnya dan demi kesejahteraan umat manusia.”

Pasal 28F UUD NRI 1945

“Setiap

orang berhak untuk berkomunikasi dan memperoleh informasi untuk

mengembangkan pribadi dan lingkungan sosialnya, serta berhak untuk

mencari, memperoleh, memiliki, menyimpan, mengolah, dan menyampaikan

informasi dengan menggunakan segala jenis saluran yang tersedia.”

Pasal 31 ayat (5) UUD NRI 1945

“Pemerintah

memajukan ilmu pengetahuan dan teknologi dengan menjunjung tinggi

nilai-nilai agama dan persatuan bangsa untuk kemajuan peradaban serta

kesejahteraan umat manusia.”

Dapat dilihat diatas pemerintah sudah melakukan upaya untuk membuat ketentuan yang mengatur hak-hak yang dimiliki setiap orang dalam menggunakan media komunikasi di dunia maya. Namun hal ini tidak menghentikan tindak kejahatan di dunia maya. Tindak kejahatan dunia maya masih sangat tinggi dan korban yang terkena dampaknya pun tidak dibatas oleh usia. Walaupun mereka masih mudah namun tidak menutup kemungkinan mereka bisa menjadi korban dari pihak-pihak yang tidak bertanggung jawab.

Sebagai contoh kecil, dalam sebuah permainan yang dominan di gandrungi oleh anak-anak masih rawan dengan terjadinya cybercrime. Tindak kejahatan yang dilakukan merupakan pencurian biodata diri dan barang-barang yang dimiliki dalam permainan itu. Memang tidak berdampak langsung pada korban secara langsung namun hal ini juga menimbulkan kerugian yang tidak sedikit bagi korban.

Berbagai upaya juga dilakukan pemerintah untuk menangkap dan menghusut semua kasus cybercrime di Indonesia, namun karena banyaknya celah dan mudahnya informasi bagi para hacker untuk mendapatkan cara-cara dan metode baru dalam melakukan cybercrime. Hal ini menyebabkan masih banyak pelaku-pelaku Cybercrime yang berkeliaran bebas.

C. Jenis-Jenis Cybercrime

Ada Berbagai jenis Cybercrime yaitu :

1. HACKING

Adalah kegiatan menerobos program komputer milik orang/pihak lain.

Hacker adalah orang yang gemar ngoprek komputer, memiliki keahlian

membuat dan membaca program tertentu, dan terobsesi mengamati keamanan

(security)-nya.

2. CRACKING

Sebutan untuk “cracker” adalah “hacker” bertopi hitam (black hat

hacker). Berbeda dengan “carder” yang hanya mengintip kartu kredit,

“cracker” mengintip simpanan para nasabah di berbagai bank atau pusat

data sensitif lainnya untuk keuntungan diri sendiri. Meski sama-sama

menerobos keamanan komputer orang lain, “hacker” lebih fokus pada

prosesnya. Sedangkan “cracker” lebih fokus untuk menikmati hasilnya.

3. DEFACING

Adalah kegiatan mengubah halaman situs/website pihak lain, seperti

yang terjadi pada situs Marketiva malaysia, Partai Golkar, BI baru-baru

ini dan situs KPU saat pemilu 2004 lalu. Tindakan deface ada yang

semata-mata iseng, unjuk kebolehan, pamer kemampuan membuat program,

tapi ada juga yang jahat, untuk mencuri data dan dijual kepada pihak

lain.

4. CARDING :

Adalah kegiatan berbelanja menggunakan nomor dan identitas kartu

kredit orang lain, yang diperoleh secara ilegal, biasanya dengan mencuri

data di internet. Sebutan pelakunya adalah “carder”. Caranya para

carder menawarkan barang-barang seolah-olah hasil carding-nya dengan

harga murah di channel. Misalnya, laptop dijual seharga Rp 1.000.000.

Setelah ada yang berminat, carder meminta pembeli mengirim uang ke

rekeningnya. Uang didapat, tapi barang tak pernah dikirimkan.

5. FRAUD

Merupakan kejahatan manipulasi informasi dengan tujuan mengeruk

keuntungan yang sebesar-besarnya. Biasanya kejahatan yang dilakukan

adalah memanipulasi informasi keuangan. Sebagai contoh adanya situs

lelang fiktif. Melibatkan berbagai macam aktivitas yang berkaitan dengan

Fraud kartu kredit. Carding muncul ketika seseorang yang bukan pemilik

kartu kredit menggunakan kartu kredit tersebut secara melawan hukum.

contoh ” credit card fraud, money laundering “

6. SPAMMING

Adalah pengiriman berita atau iklan lewat surat elektronik (e-mail)

yang tak dikehendaki. Spam sering disebut juga sebagai bulk email atau

junk e-mail alias “sampah”. Meski demikian, banyak yang terkena dan

menjadi korbannya. Yang paling banyak adalah pengiriman e-mail dapat

hadiah, lotere, atau orang yang mengaku punya rekening di bank di Afrika

atau Timur Tengah, minta bantuan “netters” untuk mencairkan, dengan

janji bagi hasil. Kemudian korban diminta nomor rekeningnya, dan

mengirim uang/dana sebagai pemancing, tentunya dalam mata uang dolar AS,

dan belakangan tak ada kabarnya lagi. Seorang rector universitas swasta

di Indonesia pernah diberitakan tertipu hingga Rp1 miliar dalam karena

spaming seperti ini.

7. CYBER PORNOGRAPHY

Adalah Pornografi yang dilakukan di internet, dapat diakses secara

bebas. Ada yang membayar terlebih dahulu melalui pendaftaran dan

pembayaran dengan kartu kredit, namun ada juga yang gratis. Situs ini

dapat diakses dengan bebas, meskipun mereka yang mengakses ini masih

belum cukup umur. Kafe internet ataupun di penyedia layanan internet

lainnya tidak ada aturan pembatasan umur, pembatasan akses, dan aturan

lain yang membatasi akses negatif.

8. ONLINE GAMBLING

Biasa juga di sebut sebagai Internet gambling, kegiatan ini terjadi

karena peletakan taruhan pada kegiatan sport atau kasino melalui

Internet. Kadang-kadang juga digunakan untuk tempat iklan di Internet

bagi taruhan sport lewat telepon. Online game yang sesungguhnya

sebetulnya jika seluruh proses baik itu taruhannya, permainannya maupun

pengumpulan uangnya melalui Internet.

D. Cybercrime di Indonesia

Berikut beberapa contoh cybercrime yang terjadi di Indonesia :

- Pencurian dan penggunaan account Internet milik orang lain . Salah satu kesulitan dari sebuah ISP (Internet Service Provider) adalah adanya account pelanggan mereka yang “dicuri” dan digunakan secara tidak sah. contohnya seperti kasus penggunaan account curian oleh dua Warnet di Bandung.

- Membajak situs web . Salah satu kegiatan yang sering dilakukan oleh cracker adalah mengubah halaman web, yang dikenal dengan istilah deface.contohnya yaitu badan statistik di Indonesia menunjukkan satu situs web dibajak setiap harinya.

- Probing dan port scanning . Salah satu langkah yang dilakukan cracker sebelum masuk ke server yang ditargetkan adalah melakukan pengintaian.

- Virus . Seperti halnya di tempat lain, virus komputer pun menyebar di Indonesia . Penyebaran umumnya dilakukan dengan menggunakan email.

- Denial of Service (DoS) dan Distributed DoS (DDos) attack . DoS attack merupakan serangan yang bertujuan untuk melumpuhkan target (hang, crash) sehingga dia tidak dapat memberikan layanan. Denial of Service (DoS) dan Distributed DoS (DDos) attack menggunakan cara menghilangkan layanan pada target, maka target tidak dapat memberikan servis sehingga ada kerugian finansial.

- Kejahatan yang berhubungan dengan nama domain . Nama domain (domain name) digunakan untuk mengidentifikasi perusahaan dan merek dagang.

- IDCERT ( Indonesia Computer Emergency Response Team). Salah satu cara untuk mempermudah penanganan masalah keamanan adalah dengan membuat sebuah unit untuk melaporkan kasus keamanan.

- Sertifikasi perangkat security . Perangkat yang digunakan untuk menanggulangi keamanan semestinya memiliki peringkat kualitas.

Salah satu

cara yang sudah ditempuh di Indonesia untuk mengatasi cybercrime adalah

membuat peraturan mengenai cybercrime yaitu Undang-Undang No. 11 tahun

2008 tentang Informasi dan Transaksi Elektronik (UU No. 11 tahun 2008

tentang ITE). Setiap undang-undang (UU) yang ada diterapkan dan berlaku

mengikat ke seluruh nusantara. Namun apabila kurang tegas pemerintah dan

aparat hukum dalam menerapkan serta minimnya budaya taat dan saat hukum

masyarakat semuanya akan sia-sia. Dengan kemajuan teknologi saat ini di

Indonesia maka harus dilakukan langkah preventif dan pemecahan masalah

yang konkret, diantaranya:

- Ketika sudah ada UU yang mengatur mengenai teknologi yaitu UU No. 11 tahun 2008 tentang ITE. Namun penerapannya masih cenderung dipandang sebelah mata. Karena faktanya masih marak terjadi cybercrime di Indonesia. Maka saat ini bumi nusantara membutuhkan penerapan hukum yang tegas dan tidak pandang bulu dan diperlukan UU yang lebih baik. Meski pada dasarnya konsep hukum sudah baik tetapi penerapannya masih jauh dari yang seharusnya.

- Cybercrime yang berlaku global maka tidaklah perli dipelihara budaya malu untuk meminta bantuan atau bekerja sama dengan pihak luar dan negara lain. Karena hacker dari negara lain juga sangat besar peluangnya untuk menyerang Indonesia begitu juga sebaliknya

- Hukum selalu kalah satu langkah dengan hal yang akan diatur, sama halnya dengan penyakit. Ketika ada penyakit maka akan dicari formula dan obat untuk mengobatinya. Demikian halnya dengan hukum sesuai asas legalitas bahwa tiada suatu suatu perbuatan yang dapat dipidana kecuali atas kekuatan aturan pidana dalam perundang-undangan yang telah ada, sebelum perbuatan dilakukan. Hukum harus mengatur supaya suatu bentuk pelanggaran atau kejahatan bisa disentuh oleh hukum.

- Lebih baik mencegah daripada mengobati dan sedia payung sebelum hujan adalah langkah yang harus diwujudnyatakan oleh pemerintah terutama masyarakat selaku pemakai internet. Membuat sistem pengamanan ketika akan memakai internet serta tidak membuka situs yang akan berdampak merusak atas pemakai baik rohani atau jasmani dan perangkat yang dipakai dalam menjelajah dunia maya.

- Awal dari terjadinya kejahatan adalah dari subjek hukum itu sendiri, meski ada kesempatan tetapi jika calon pelaku kejahatan dan korban bisa menjaga agar tidak terjadi kejahatan maupun pelanggaran hukum. Maka tidak akan terjadi hal-hal yang merugikan tersebut. Budaya sadar hukum haruslah ditanamkan sejak dini pada masyarakat. Untuk anak-anak langkah konkretnta adalah melalui permainan anak-anak harus dibiasakan disiplin dan berbuat jujur saat bermain. Tidak ada lagi budaya korup berupa mencontek sejak kecil karena akan menjadi bibit menjadi koruptor nantinya.

Berdasar dari pernyataan diatas bila suatu individu ingin terhindah dari cybercrime seharusnya tidak hanya mengandalakn dari peraturan yang ditetapkan oleh pemerintah untuk membatasi kinerja para hacer. Sebaiknya langkah penanggulangan juga dilakukan dengan kerjasama di berbagai pihak, baik itu pihak pemerintah di dalam negri dan luar negri. Selain itu langkah penanggulanan dari tiap individu juga sangat penting untu menghindari terjadinya cbercrime. Diperlukan pengembangan diri sehingga user mengerti celah apa yang tersedia pada sistem yang dibuat. Sehingga Hacker tidak mudah membobol sistem yang telah ada.

F. Saran.

Pentingnya informasi mengenai cara-cara penanggulanan dari cybercrime, oleh karena itu sebaiknya pemberian informasi mengenai cybercrime sudah di berikan sejak dini. Sehingga tercipta user-user yang profesional nantinya. Dengan adanya pengetahuan yang dimiliki oleh user yang memadai dapat memberikan proteksi bagi diri sendiri dalam melindungi aset-aset yang dimilii.

Sumber :

http://bolmerhutasoit.wordpress.com/2012/01/15/eksistensi-cybercrime-di-indonesia/

http://septianreza.wordpress.com/2012/01/08/jenis-dan-contoh-kasus-cybercrime-di-indonesia/

I . Pengertian Teknik Sistem Informasi

Teknik sistem informasi adalah suatu sistem yang dirancang ditujukan untuk memberikan informasi siap pakai kepada user. Hal ini sangat dibutuhkan karena tujuan utama dari sistem informasi adalah berhasil menghantarkan informasi kepada pengguna informasi sesuai dengan yang dibutuhkan, dengan adanya ilmu pengetahuan ini maka pembuat sistem dapat merancang sebaik mungkin agar informasi sampai ke pada pengguna.

II. Alasan Penggunaan Teknik Sistem Informasi.

Tujuan dari sistem informasi adalah menghantarkan informasi siap pakai kepada pengguna sesuai dengan kebutuhan. Oleh karena itu cara penyampaian dan bentu output dari informasi harus dirancang dengan baik sehingga user dapat mengerti isi dari informasi tersebut. Alasan ini lah yang menyebabkan ilmu pegetahuan ini sangat penting, karena sebagus apapun suatu bentuk penyampaian sistem informasi namun sistem yang digunakan tidak baik akan menyebabkan pengguna informasi tidak memahami isi dari informasi tersebut. Hal ini dapat menyebabkan akibat yang cukup fatal contohnya bila pada kasus teknik sistem informasi dalam hal keuangan.

Alasan lain dari penggunaan teknik sistem informasi adalah pengguna itu sendiri. Hal yang saya maksudkan disini adalah pengguna informasi tidaklah memiliki kemampuan yang sama dalam menerima informasi yang diberikan. Oleh karena itu diperlukan perancangan bentuk output yang akan di berikan pada pengguna agar dapat di mengerti dengan baik

Efektivitas dan efisiensi sangatlah penting dalam penyampaian informasi oleh karena itu hal ini sangatlah penting. Informasi yang diberikan dengan lambat dan tidak efisien dapat mengakibatkan kerugian yang sangat besar.

III.Kapan Menggunakan Teknik Sistem Informasi

Penggunaan teknik sistem informasi pada teknologi sistem informasi akuntansi, penggunaan sistem dan teknologi infomasi, serta teknologi sistem informasi perbankan. Sangat penting menggunaan tenik sistem informasi pada hal tersebut dikarenaan khususnya dalam hal keuangan seperti akuntansi dan perbankan informasi harus disampaikan dengan cepat dan tepat.

IV Pengguna Teknik Sistem Informasi

Pengguana teknik sistem informasi adalah badan atau perusahaan yang menjadi sumber informasi dan piha penyelengara teknik sistem informasi. karena mereka yang menyediakan informasi dan perancang dari sistem informasi.

;;

Subscribe to:

Postingan (Atom)